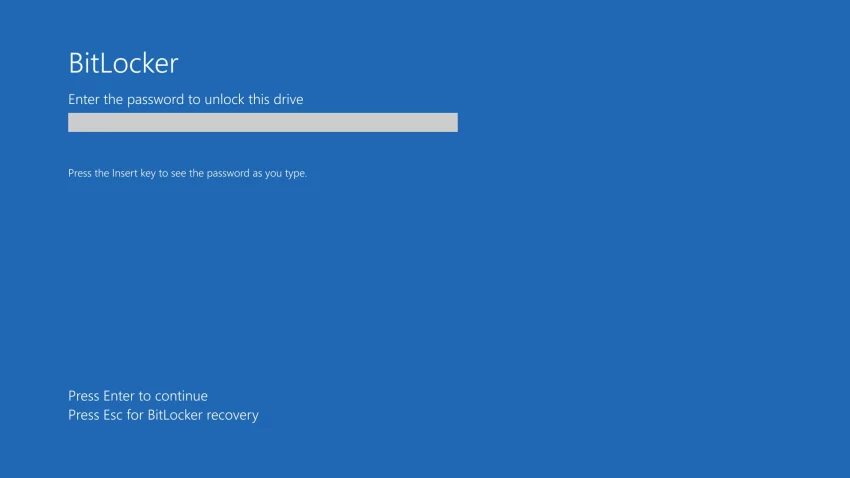

BitLocker enkripcija danas je veoma popularna pošto je, između ostalog, i ugrađena funkcija na Windows 10 Pro i Windows 11 Pro operativne sisteme i trebalo bi da štiti naše podatke, ali nije sve tako bajno. Naime, čovek koji stoji iza YouTube kanala „stacksmashing“ demonstrirao je ogroman sigurnosti propust ove enkripcije koji mu je omogućio da za manje od jednog minuta otključa zaštićene podatke i to uz pomoć jeftine mikroelektronske ploče Raspberry Pi Pico koja košta manje od 10 dolara.

Da bi to postigao, on je koristio dizajnerski propust koji se nalazi u mnogim sistemima koji imaju poseban TPM (Trusted Platform Module), a BitLocker zavisnost od ovog modula ispostavila se kao jedna od glavnih slabosti. TPM inače predstavlja međunarodni standard za bezbedan kriptoprocesor, namenenski mikrokontroler dizajniran da obezbedi hardver putem integrisanih kriptoključeva, ali on može i da se odnosi na čip koji je u skladu sa ISO/IEC 11889 standardom.

Za neke konfiguracije, BitLocker enkripcija se oslanja na eksterni TPM da bi sačuvala kritične informacije, kao što su „Platform Configuration Registers“ i „Volume Master Key“ (neki procesori imaju ovo ugrađeno). U ovom slučaju, TPM ključevi komuniciraju preko LPC magistrale sa CPU-om kako bi mu poslali ključeve za enkripciju, potrebne za dekripciju podataka na disku.

Kanal „stacksmashing“ je otkrio da su komunikacijske linije (LPC magistrale) između CPU-a i eksternog TPM-a potpuno neenkriptovane prilikom pokretanja sistema, što omogućava napadaču da otkrije kritične podatke dok se kreću između ova dve jedinice, čime je omogućena krađa enkripcionih ključeva.

Imajući to na umu, haker je odlučio da testira napad na desetogodišnjem laptopu sa BitLocker enkripcijom. LPC magistrala njegovog specifičnog laptopa je čitljiva kroz neupotpunjeni konektor na matičnoj ploči, koji se nalazi pored jednog od M.2 portova laptopa. Ovaj isti tip napada može da se koristiti i na novijim matičnim pločama koje koriste eksterni TPM, ali za njih je obično potrebno više truda da bi se presreo saobraćaj na magistrali.

Da bi pročitao podatke sa konektora, YouTuber je napravio jeftini uređaj Raspberry Pi Pico koji može da se poveže sa neosiguranim konektorom samo dodirujući metalne pločice koje iz njega izlaze. Pico je programiran da neobrađene nule i jedinice sa TPM-a, čime omogućava pristup glavnom Volume Master Key ključu koji se nalazi na modulu.

Sve ovo pokazuje da Windows BitLocker enkripcija, kao i eksterni TPM moduli nisu baš tako sigurni kao što mnogi misle, jer su komunikacijske linije između TPM-a i CPU-a neenkriptovane. Međutim, dobra vest je da ovaj propust deluje kao problem koji je ograničen samo nekim TPM modulima. Ukoliko imate CPU koji ima ugrađeni TPM, kao što su oni u modernim Intel i AMD procesorima, trebalo bi da budete zaštićeni od ove vrste sajber napada, jer se sva TMP komunikacija odvija unutar samog procesora.

Nema komentara 😞

Trenutno nema komentara vezanih za ovu vest. Priključi se diskusiji na Benchmark forumu i budi prvi koje će ostaviti komentar na ovaj članak!

Pridruži se diskusiji