Oni koji su koristili ili koriste komandne linije u Linuxu ili Unix-zasnovanim platformama, sigurno znaju za “sudo” komandu. Komanda omogućava da se zadaci obavljaju pod različitim dozvolama, u odnosu na ono što je uobičajeno dostupno. Komanda je moćna, ali developeri su sada u njoj ispravili manu koja je omogućavala da sudo korisniku dozvoli “root-level” pristup čak i kada konfiguracija specifično to zabranjuje. Pored toga što je napadač imao dovoljno pristupa da koristi sudo, mogao je da obavlja bilo koju akciju na određenom uređaju.

Pogledajte još: Chromium Edge stiže na Linux?

Ova sigurnosna mana se zasnivala na tome kako sudo tretira korisnički ID. Ukoliko se ukuca komanda sa korisničkim ID-om od -1 ili njegovim neulogovanim ekvivalentom od 4294967295, sistem bi tretirao korisnika kao da ima root pristup (user ID 0) čak i ukoliko bi snimio korisnikov identitet u logu. Pomenuti korisnikov identitet ne postoji u bazi lozinki, tako da komanda ne zahteva lozinku za korišćenje.Linux korisnici mogu da izvrše nadogradnju na novi sudo paket (1.8.28 ili noviji) kako bi ispravili ovu ranjivost.Izvor: Engadget

Benchmark možete pratiti i na društvenim mrežama | Facebook | Twitter | Instagram | YouTube |Na Benchmark forumu uvek možete učestvovati u kvalitetnim aktuelnim diskusijama iz IT industrije

Ostani u toku

Prijavi se na newsletter listu i jednom nedeljno cemo ti poslati email sa najnovijim testovima i vestima iz sveta tehnologije.

Uspešno ste se prijavili na na naš newsletter! Proverite vaš email nalog kako bi potvrdili prijavu.

- Softver i servisi

- 2 min

Microsoft iznenada popustio, sada dozvoljava instalaciju Windows 11 na starijim, nekompatibilnim računarima

Uprkos godinama upozorenja, sada je zvanično moguće instalirati Windows 11 na računarima koji ne ispunjavaju minimalne zahteve

- Uređaji

- 2 min

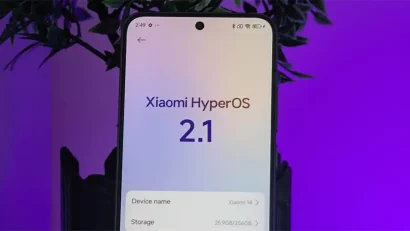

Nakon najpopularnijeg AI modela i proizvođača, evo i top liste 10 najpopularnijih mobilnih telefona za finale 2024. godine

Kraj je godine i svode se liste najpopularnijih uređaja i statistika u godini na izmaku. Ovog puta dve specijalizovane kuće za praćenje tržišnih trendova objavljuju listu top 10 najpopularnijih mobilnih telefona za Q4 2024. godine

- Softver i servisi

- 2 min

Microsoft upozorava 400 miliona Windows korisnika – ne ažurirajte svoj PC

Microsoft upozorava korisnike Windows 10 sistema na rizike od prelaska na Windows 11 verziju u slučaju nekompatibilnih računara, uz gubitak podrške i sigurnosnih ažuriranja

- Uređaji

- 2 min

Najtanji u istoriji, a nije flegšip? Novi Apple iPhone 17 Air će biti telefon srednje klase

iPhone 17 Air donosi ultra-tanki dizajn od svega 6,25 mm i novi Apple 5G čip, ali ostaje utisak da će to biti telefon srednje klase zbog neizvesnih specifikacija, ali sa visokom cenom premijum modela

- Gejming

- 2 min

Nova GTA VI mapa u poređenju sa GTA V ostavila ljubitelje ove igre bez teksta

Poređenje mape GTA VI sa prethodnom GTA 5 verzijom ističe ogroman napredak i trud Rockstar Games-a, čime su dodatno podgrejali uzbuđenje fanova

- Pametni satovi

- 11 min

myFirst Fone R1s recenzija - dečiji sat za bezbednost i kreativnost

myFirst Fone R1s donosi drugačiju viziju dečijeg sata, uz bezbednosne funkcije koje će olakšati život roditeljima. O čemu se radi, pročitajte u našoj recenziji.

- Slušalice i zvučnici

- 9 min

Devialet Gemini II recenzija - Zvuk iz francuske kuhinje

Devialet Gemini II su kombinacija vrhunskog dizajna i visokog kvaliteta zvuka. Kako rade ove bluetooth bubice, pročitajte u našoj recenziji.

- Hardver

- 19 min

X870E Aorus Pro i X870 Aorus Elite Wi-Fi7 test

Gigabyte X870E Aorus Pro pruža vrhunske performanse sa PCIe 5.0 slotovima, naprednim hlađenjem i Wi-Fi 7, idealan za profesionalce i entuzijaste. X870 Aorus Elite WiFi7 nudi odličan balans performansi, funkcionalnosti i cene, savršen za korisnike koji traže napredne opcije uz pristupačnu cenu

- Hardver

- 9 min

Samsung 990 EVO Plus – etalon Windows 11 performansi

Samsung 990 Evo Plus nudi solidne performanse i privlačnu cenu, dok u pogledu performansi parira skupljim modelima poput Samsung „Pro“ serije i sličnim

Prijavi se na newsletter listu i jednom nedeljno cemo ti poslati email sa najnovijim testovima i vestima iz sveta tehnologije.

Uspešno ste se prijavili na na naš newsletter! Proverite vaš email nalog kako bi potvrdili prijavu.