Ova priča, uključuje nove savete o tome kako napadači zaobilaze 2FA zaštitu i kako najbolje umanjiti ove opasnosti pre nego što haker iskoristi i zloupotrebi vaš Gmail ili Microsoft 365 nalog.

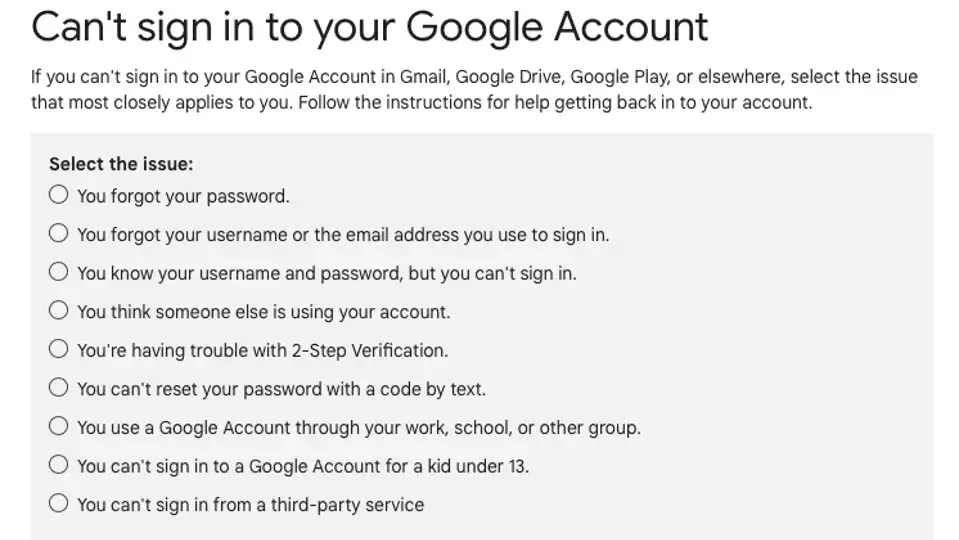

Ukoliko pretražite bilo koji od Gmail foruma za podršku na internetu ili zvaničnu Google stranicu za pomoć, jedno pitanje se stalno ponavlja: moj Gmail nalog je hakovan, kako ga mogu povratiti?

Zanemarujući neizbežne sumnjive pokušaje otkrivanja “čarobnog” načina za hakovanje tuđih naloga, većina njih i dalje verovatno predstavlja iskrene molbe za pomoć. Uzmimo ovaj primer, koji je sličan mnogima: „Google nalog mog prijatelja je ukraden. Haker je promenio broj telefona i e-mail adresu za oporavak. Dalje se objašnjava da je njegov prijatelj omogućio dvofaktorsku autentifikaciju (2FA) i pita da li se nešto može učiniti da se nalog povrati, ili je „gotovo“.

Dobra vest je da je još uvek moguće povratiti Google nalog čak i ako je, kao u ovom slučaju, haker uspeo da zaobiđe ili promeni većinu, ako ne i sve, sigurnosne i zaštitne mere koje su bile postavljene. Čak i ako je, kako se ovde kaže odgovorio na jedno predloženo rešenje, „onaj ko je ukrao nalog promenio e-mail i broj telefona za oporavak i onemogućio sve druge metode oporavka.“

Ako vam je Gmail hakovan i preuzeta kontrola nad 2FA, e-mailom i brojem, evo šta treba uraditi

Google, uprkos negativnim mišljenjima mnogih ljudi koji se čine frustrirani procesom, nudi mnogo pomoći u vezi sa povratkom vašeg Google naloga, čak i u slučaju kada je ukraden i kada su hakeri promenili vaše podatke za oporavak. U stvari, postoji čitav odeljak Google podrške posvećen obezbeđivanju „hakovanog ili kompromitovanog“ naloga. Verujemo da većina ljudi koji kažu da ti koraci ne funkcionišu ili nije pažljivo i tačno pratila Google uputstva ili nije sačekala predviđeno vreme za dovršetak procesa.

Preporučuje se da koristite uređaj koji ste koristili ranije za pristup vašem Google nalogu ili da proverite svoj Gmail ili drugu Google uslugu. Isti savet važi za poznatu lokaciju sa koje ste ranije pristupali svom Google nalogu. Google preporučuje korišćenje istog pretraživača, kao što su Chrome ili Safari, na laptopu ili tabletu ako vam je pametni telefon ukraden i to iz vaše kuće ili sa posla. Ovo može ubrzati proces oporavka pomažući Google-u da potvrdi vaš identitet.

Takođe, trebali biste što preciznije odgovoriti na pitanja o lozinkama. Ovo važi čak i ako je haker promenio vašu trenutnu lozinku i zaključao vaš nalog. „Ako se od vas traži poslednja lozinka koje se sećate“, navodi Google, „unesite onu koju ste najbolje zapamtili.“ Što je lozinka novija, to je bolje, pa unesite onu koju su hakeri promenili. „Ako se ne možete tačno setiti bilo koje prethodne lozinke, pokušajte se prisetiti najbolje što možete,“ dodao je Google.

Možda ćete videti poruku koja vam govori da je vaš nalog na sigurnosnom čekanju. Često se dešava kašnjenje između zahteva za oporavak naloga i obrade tog zahteva. Iako neki ljudi postaju nestrpljivi zbog toga, to je proaktivan korak, pa bi trebalo biti strpljiv. „Zahtevi za oporavak naloga mogu biti odloženi za nekoliko sati ili dana“, navodi Google, „u zavisnosti od različitih faktora rizika.“

Forbes

ForbesGoogle takođe savetuje da je u slučajevima kada su nalozi korisnika već hakovani i kada su faktori za oporavak i 2FA (dvofaktorske autentifikacije) promenjeni, moguće koristiti originalne podatke u određenim slučajevima. „Naš automatizovani proces oporavka naloga omogućava korisnicima da koriste svoje originalne faktore oporavka do 7 dana nakon što su promenjeni“, rekao je portparol Google-a, „pod uslovom da su ih postavili pre incidenta.“

I na kraju, ako sve drugo ne uspe, a vlasnik naloga ima aktivan YouTube nalog, mnogi korisnici su otkrili da kontaktiranje YouTube podrške, uključujući putem društvenih mreža, često dovodi do direktne pomoći u oporavku naloga kada sve izgleda izgubljeno.

Kako hakeri zaobilaze Gmail 2FA zaštitu?

Jedan od problema koji su istakli Gmail korisnici koji traže podršku na onlajn forumima jeste da su dvofaktorske autentifikacione zaštite koje su postavili bile promenjene od strane osobe koja je hakovala njihov Google nalog. Ovo postavlja nekoliko pitanja, ali možda najvažnije je kako je 2FA proces uopšte zaobiđen.

Nedavno smo videli da su programeri ozloglašenih info-stealer malvera, uključujući Lumar, Lumma, Meduza, Rhadamanthys, StealC, Vidar i Whitesnake, svi objavili ažuriranja koja tvrde da su zaobišla Google-ove zaštite od krađe „kolačića“. Neki su tvrdili da mogu provaliti 2FA nalog za manje od 10 minuta. Uprkos tome što je Google unapredio sistem zaštite u Chrome-u 127, uključujući enkripciju vezanu za aplikaciju, sličnu onoj na macOS-u i Keychain-u, koja šifrira podatke vezane za identitet aplikacije, uvedenu da bi se borila protiv ovakvih napada.

Ova krađa „kolačića“ iz vašeg pretraživača, omogućava hakerima da efektivno zaobiđu vaše 2FA zaštite. Posedovanje „kolačića“ koji potvrđuje korisničku sesiju nakon što je 2FA korak već završen i daje napadaču potpunu kontrolu nad tom sesijom – potpunu kontrolu da promeni vaše Gmail opcije za oporavak, 2FA i ostalo.

Nisu samo Gmail korisnici na meti krađe 2FA zaštite

Nažalost, napadi na sesijske kolačiće ne pogađaju samo Gmail korisnike, već uključuju i korisnike Microsoft 365, prema najnovijim izveštajima o pretnjama.

Nedavno objavljen izveštaj istraživača bezbednosti iz Sekoia-e detaljno opisuje još jednu pretnju u kojoj se kradu kolačići iz sesije i zaobilazi dvofaktorska autentifikacija. Ova pretnja se zove Mamba 2FA i s pravom je dobila naziv po afričkoj zmiji čiji je ugriz često smrtonosan.

Autor izveštaja, Gregoire Clermont, opisuje kako je u maju 2024. godine Sekoia tim za otkrivanje pretnji i istraživanje bio obavešten o „phishing“ kampanji koja je koristila poverenje u Microsoft 365 sa HTML prilozima koji su klonirali stranice za prijavu na Microsoft 365. „Phishing stranice su bile u mogućnosti da premoste neke metode dvofaktorske autentifikacije,“ rekao je Clermont, „isprva su izgledale kao Tycoon 2FA platforma za phishing, ali detaljnija inspekcija je otkrila da je kampanja koristila prethodno nepoznat kit za phishing u sredini napada.“

Taj kit za phishing je dobio naziv Mamba 2FA

Analizirajući sopstvene evidencije pretnji svojih klijenata, Sekoia je uspela da utvrdi da su nekoliko njih već bili ciljani Mamba 2FA kampanjom tokom više meseci, „što sugeriše široku pretnju.“ Ispostavilo se da je ova pretnja prodavana kao „phishing-as-a-service“ paket na forumima sajber kriminala na dark webu. Sekoia je od tada otkrila da su i kit za phishing i neophodna infrastruktura koja ga podržava, prošli kroz nekoliko značajnih promena.

Od oktobra, kit za phishing će prikazivati stranice za prijavu na Microsoft 365 samo ako je utvrdio da pretraživač nema dovoljno automatizovane sigurnosne zaštite, ili ako korisnik ne radi u bilo kakvom sandbox režimu. Ako jeste, Mamba 2FA je dovoljno pametna da ih preusmeri na Google-ovu 404 stranicu.

Ako korisnik nije dovoljno zaštićen, Mamba 2FA će prikazati jednu od četiri različite opcije za krađu kredencijala koje oponašaju Microsoft OneDrive, SharePoint Online, generičku Microsoft 365 stranicu za prijavu ili, možda iznenađujuće, glasovnu poštu koja takođe prikazuje generičku stranicu za prijavu.

Jedna stvar je ista u svim slučajevima, a to je da ova pretnja može da ukrade sesijske kolačiće kako bi zaobišla 2FA zaštitu, kao što su jednokratni kodovi ili obaveštenja u aplikaciji. „Ukradeni kredencijali i kolačići odmah se šalju napadaču putem Telegram bota,“ rekao je Clermont.

Najzabrinjavajuće od svega, jeste činjenica koliko jeftino neko može da uđe u svet zaobilaženja 2FA zaštite. Koristeći model pretplate, Mamba 2FA usluga je dostupna po ceni od samo 250 dolara za 30 dana, što je veoma niska cena kada uzmete u obzir vrednost podataka kojima napadač može pristupiti ako je uspešan. Ta cena uključuje pristup Telegram botu „koji im omogućava da generišu phishing linkove i HTML priloge po zahtevu“, prenosi Forbes.

Nema komentara 😞

Trenutno nema komentara vezanih za ovu vest. Priključi se diskusiji na Benchmark forumu i budi prvi koje će ostaviti komentar na ovaj članak!

Pridruži se diskusiji