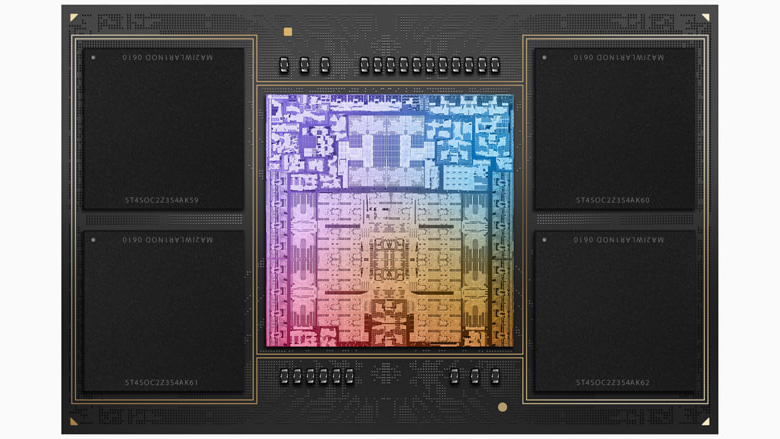

Novootkrivena greška u Apple Silicon M1, M2 i M3 čipovima omogućava krađu kriptografskih ključeva is sistemske keš memorije koji dozvoljavaju hakerima da pristupe osetljivim enkriptovanim informacijama na računaru. Ranjivost Apple M procesora nazvana je GoFetch i problem je što ne može da se popravi na hardverskom nivou.

Ranjivost koristi propust u Apple čipovima koji se odnose na njegov napredni sistem za prethodno preuzimanje podataka odnosno „prefetcher“ koji zavisi od memorije (DMP). Ova tehnologija nalazi se samo u Apple silikonskim čipovima i Intel Raptor Lake proceosrima, a učitava memorijski sadržaj u keš pre nego što on bude potreban.

Previd u ponašanju ovog sistema podrazumeva učitavanje ključnih materijala u CPU keš sa vrednošću pokazivača koji se koristi za učitavanje drugih podataka. Tako će DMP ponekad zbuniti sadržaj memorije i učitati neodgovarajuće podatke u sistemski keš.

Problem sa ovom ranjivošću je što potpuno neutrališe bezbednosne efekte tzv. programiranja konstantnog vremena (constant-time programming) što je algoritam za enkripciju koji se koristi za ublažavanje napada bočnog kanala ili CPU kešom povezanim sa prethodnim preuzimanjem.

Kao rezultat toga, aplikacije koje koriste GoFetch mogu da prevare softver za enkripciju da stavi osetljive podatke u keš kako bi ih napadačka aplikacija ukrala, piše Tom’s Hardware.

Apple

Apple

Apple

AppleOvo je ozbiljna ranjivost koja utiče na sve vrste enkripcijskih algoritama, uključujući ključeve od 2.048 bita koji su ojačani da odbiju napade kvantnih računara. Nažalost, nema načina da se zakrpi ova ranjivost u silicijumumu.

Jedini način za rešenje su softverska ublažavanja koje će usporiti performanse enkripcije i dekripcije M1, M2 i M3 čipova. Tehnički, programeri mogu da nateraju svoj softver za enkripciju da radi samo na E-jezgrima, koja nemaju ovaj prefetcher, međutim, ovo dolazi sa očiglednom cenom po performanse. Jedini izuzetak je Apple M3 silikon koji navodno ima poseban kontroler koji programeri mogu da uključe da bi onemogućili prethodno preuzimanje podataka zavisno od memorije čipa.

Shutterstock

ShutterstockMeđutim, još uvek niko ne zna koliko će performansi biti izgubljeno ako se ova posebna optimizacija isključi. Ono što je trenutno poznatno je da bi to moglo da ometa performanse jednako kao i softversko ublažavanje napada.

Zanimljiva činjenica je da Intel Raptor Lake CPU arhitektura (koja uključuje i 13. i 14. generaciju procesora), za razliku od Apple M čipova, nema ovu ranjivost, iako deli isti prefetcher kao i Apple čipovi M serije. Nije jasno zašto je to tako, ali pokazuje da se ova ranjivost može zakrpiti u predstojećim procesorima.

Dakle, to će se desiti samo u budućim Apple arhitekturama M serije, kao što je M4, kada inženjeri kompanije budu imali vremena da redizajniraju svoju CPU arhitekturu i u obzir uzmu nedavno otkrivene ranjivosti.

Apple još uvek nije objavio nikakve datume lansiranja zvaničnih zakrpa , ali zbog ranjivosti koju ovaj problem predstavlja, pretpostavka je da bi to moralo da se desi tokom godine. Istraživači koji su objavili ove informacije dolaze sa Univerziteta Ilinois, Univerziteta Teksas u Ostinu; Džordžijskog Instituta Tehnologije, Univerziteta Kalifornije Berkli, Univerziteta u Vašingtonu i Karnegi Melon Univerziteta.

Apple i dalje ćuti kao zaliven... Toliko o "bezbednosti" :)

Samo neka popadaju cene zbog ovog propusta, a za dalje ćemo lako! 😏