Napadi kojim vas „pecaju“ se često oslanjaju na praksu i metod da korisnici dostave informacije napadaču ili im dozvole da urade nešto na svom nalogu, često putem e-pošte, tekstualne poruke ili drugih sredstava za razmenu poruka. Nedavno otkriven „phishing“ napad koristio je novu metodu kako bi navukao žrtve na tanak led, koristeći Apple sistem za resetovanje lozinke.

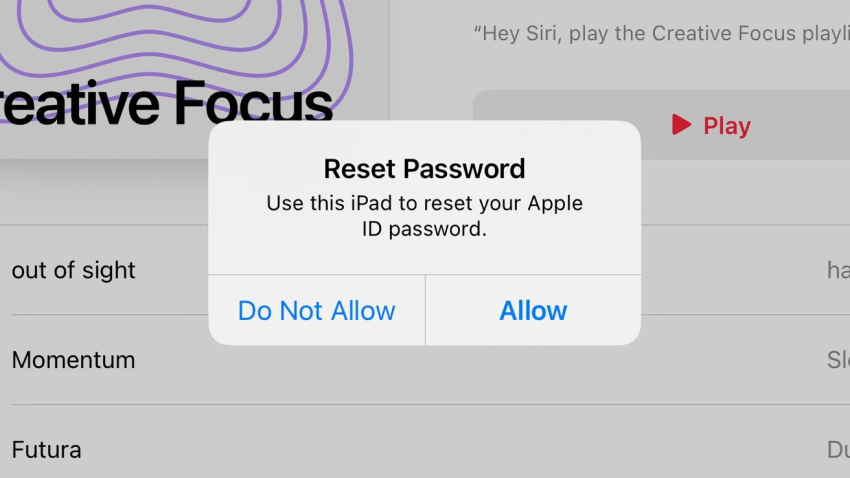

Nazvan „MFA Bombing“, „MFA Fatigue“ ili „Push Bombing“ je „phishing“ napad se oslanja na grešku u funkciji resetovanja lozinke. Žrtve su preplavljene obaveštenjima tipa: „Resetuj lozinku“, uključujući tekst: „Koristite ovaj iPhone da resetujete lozinku za Apple ID“ uz opciju za dozvoljavanje ili odbijanje zahteva.

Najgora stvar je što obaveštenje izgleda originalno. Obično se jednom prikazuje korisniku kada pokuša da resetuje lozinku za Apple ID nalog, kao oblik autentifikacije u više koraka na iPhone, Mac, iPad ili Apple Watch uređaju.

Problem sa napadom ove vrste je što napadač bukvalno bombarduje metu neprestanim obaveštenjima. Računa se da će korisnik pod stresom slučajno izabrati „dozvoli“ umesto „ne dozvoli“ ili će biti iznerviran poplavom obaveštenja pa će na kraju popustiti i dozvoliti kako bi se sve to konačno završilo.

U ovom slučaju, izbor „dozvoli“ omogući će napadaču da resetuje lozinku za Apple ID, čime mu je omogućen neovlašćeni pristup vašem nalogu.

Učestale poruke, pa pozivi

Ukoliko strategija sa bombardovanjem obaveštenjima „ne prođe“, prelazi se na drugu fazu, broj telefona ciljane mete.

Napadači pozivaju žrtvu, predstavljajući se kao Apple podrška, sa lažnim brojem telefona za pozivanje kako bi se prikazao stvarni Apple broj korisničke podrške. Nakon neobičnog broja obaveštenja koja mogu izgledati kao greška, neoprezna žrtva može poverovati da je sa druge strane zaista neko iz samog Apple centra za podršku, prenosi appleinsider.

Ne možete ih lako izbeći

U slučaju jednog Apple korisnika koji je bio pogođen obaveštenjima tokom više dana i bio prilično zabrinut, kontaktirao je originalnu Apple podršku i komunicirao sa više pozicioniranim Apple inženjerom za podršku.

Inženjer je savetovao da bi aktivacija Apple ključa za oporavak (Recovery Key) sprečila napadača da koristi standardnu proceduru oporavka naloga. To je podrazumevalo generisanje koda od 28 znakova koji bi se koristio za oporavak naloga.

Međutim, uprkos aktivaciji ove dodatne sigurnosne mere, obaveštenja o resetovanju lozinke su i dalje pristizala.

Shutterstock

ShutterstockNije poznato da li Apple zaista zna za moguću grešku o obaveštenju u sistemu za oporavak lozinke. Međutim, ovo nije prvi put da se bavi sličnim problemom u vezi lažnih obaveštenja.

U 2019. godini, „AirDoS“ omogućio je napadaču da konstantno šalje poštu obližnjim iOS uređajima sa zahtevom za preuzimanje datoteke preko AirDropa. Problem je rešen u iOS-u 13.3, četiri meseca nakon njegovog otkrića, a Apple je dodao stroža ograničenja za AirDrop zahteve.

Kako da se zaštite?

Apple korisnici koji su napadnuti imaju nekoliko načina da odbiju napad. Ali, u ovom trenutku, se ne može sprečiti pristizanje mnogobrojnih obaveštenja. Potencijalne žrtve moraju biti oprezne i izaberu „ne dozvoli“ svaki put kada se pojavi poruka.

Ako vas napadači pozovu, najbolji odgovor je da ćete ih pozvati putem zvaničnog broja Apple podrške. Apple neće pružiti informacije o klijentima putem telefona kao oblik verifikacije, što je još jedan pokazatelj da pozivalac nije originalan.

Aktivacija Apple ključa za oporavak je ekstremnija opcija koja će pomoći da se osigurate od napadača koji neće moći da izvrši resetovanje lozinke naloga. Zahtevaće da koristite dugačku šifru kako biste završili ovaj postupak u budućnosti — i ono najvažnije, kod ne bi trebalo da se daje nikome, čak ni na zahtev.

Nema komentara 😞

Trenutno nema komentara vezanih za ovu vest. Priključi se diskusiji na Benchmark forumu i budi prvi koje će ostaviti komentar na ovaj članak!

Pridruži se diskusiji