Bojan Dančuo

Pojam firewall potiče još iz građevinarstva i odnosi se na specijalne pregrade koje po potrebi mogu da se zatvore i spreče širenje vatre i predupredi potpuni kolaps strukture zgrade. U računarskom svetu je firewall očigledno nasledio to ime jer mu je funkcija slična. Njegov osnovni zadatak je spreči neautorizovane i opasne upade u lokalnu računarsku mrežu koji bi narušili njen integritet, a koji potiču iz velike divljine koju zovemo Internet. Nažalost, situacija jeste takva da je Internet onog momenta kada je postao globalna infrastruktura dostupna svakome, a ne samo uskom krugu naučnika, postao mesto puno rizika gde vas mogu opljačkati, napasti ili vas naterati da radite njihov prljavi posao, ako se ne zaštitite adekvatno.

Kako zapravo firewall radi?

Na slici vidimo „vruću žicu“ koja dolazi iz pravca Interneta i ulazi u firewall. To je tzv. WAN konekcija, gde je WAN skraćenica od Wide Area Network što predstavlja neku širu mrežu koja nije lokalnog karaktera i pod našom kontrolom. U ovom slučaju to je ceo Internet, mada ne mora uvek biti.

DMZ je Demilitarizovana Zona i predstavlja poseban segment LAN-a koji je zapravo namerno otvoren prema Internetu. Zašto bismo uopšte želeli da dopustimo tako nešto i izložili deo mreže potencijalnim napadima? Demilitarizovana Zona je neophodna za neke funkcije sistema, kao što su web server, mail server, web servisi itd. Generalno, sve usluge koje želimo da budu dostupne sa Interneta moraju biti otvorene za pristup spolja, a DMZ nam omogućava da to izvedemo dok u isto vreme zadržavamo potpunu bezbednost ostatka mreže.

LAN je naravno Local Area Network, tj. naša lokalna mreža u kojoj stanuju „pitomi“ računari koje treba zaštititi. Firewall u svemu ovome vrši funkciju graničara između WAN i LAN segmenta. Pošto u istom trenutku on radi i rutiranje, pregledom adresa polaznog i odredišnog računara, porta na koji paket putuje, kao i sadržaja paketa, on određuje da li će paket propustiti ili zaustaviti. U nastavku ćemo pogledati kako to izgleda na konkretnom D-Link firewall-u.

Uređaj na testu – DFL-860

DFL-860 dolazi sa malo toga u kutiji. Očigledno je da ovaj tip uređaja nije namenjen da oduševi prosečnog kupca raznim dodacima, već je podređen svojoj funkciji. Osim samog firewall-a, dobijaju se kabl za napajanje, dva držača za eventualnu montažu na zid i kratko uputstvo sa pratećim CD-om. Na CD-u se nalazi veoma opsežna dokumentacija sa primerima za konfigurisanje u raznim scenarijima. Sam sadržaj uputstava i obim pismenog materijala upućuje na činjenicu da se za podešavanje ovakvog uređaja očekuje određeni nivo administratorskog znanja.

Sa prednje strane se nalaze dva signalna LED-a i Ethernet konektori. Dva WAN konektora služe za povezivanje sa eksternim mrežama i pristup Internetu i moguće je koristiti ih simultano uz load balancing ili kao failover varijantu. DMZ konektor je tu za demilitarizovanu zonu u kojoj će se naći recimo web server. Ostalih 7 konektora su standardni LAN konektori, za uređaje u internoj mreži. Svi Ethernet konektori su 10/100Mbit i LAN konektori se mogu nezavisno konfigurisati. Sa desne strane, ispod poklopca, nalazi se konzolni port koji služi za CLI (Command Line Interface) podešavanja firewall-a, koja se mogu vršiti direktno iz konzole.

Specifikacija:

Hardware

7 built-in 10/100Base-TX Ethernet switch ports

2 10/100Base-TX WAN port for DSL/cable modem connection

1 DMZ port

Console port (RS-232)

Performance

Throughput: 150 Mbps (firewall), 60 Mbps (3DES/AES VPN)

Up to 25,000 concurrent sessions

Firewall

DoS/DDoS protection

Content filters (URL keyword blocking, Java/ActiveX/Cookie/VB blocking, IM/P2P blocking)

PPPoE, NAT, PAT, Transparent mode

Application Layer Gateway (ALG)

ZoneDefense mechanism (Proactive Network Security)

Routing

Policy-Based Routing (PBR)

Static Routing

OSPF Dynamic Routing

Unified Threat Management

Intrusion Prevention System (IPS)

Anti-Virus protection (AV)

Web Content Filtering (WCF)

VPN and authentication

Up to 300 dedicated VPN tunnels

IPSec NAT traversal

Encryption: DES, 3DES, AES, Blowfish, Twofish, CAST-128

User authentication via RADIUS server, LDAP, Active Directory or local database (up to 500 users)

IP-MAC address binding

Bandwidth management

Policy based traffic shaping

Guaranteed bandwidth, maximum bandwidth, priority bandwidth

Server Load Balancing (SLB)

Outbound load-balancing

Fault tolerance

WAN failover

Logging and management

Real-time system monitoring and event log/alert

Web-based configuration (http/https/SSH), CLI

SNMP v1, v2c

DFL-860, kao i cela D-Link familija firewall uređaja, zasniva se na NetDefend operativnom sistemu. NetDefend OS je jako moćan i skalabilan sistem koji u zavisnosti od zahteva za rutiranjem može da radi u konfiguracijama sa raznim memorijskim kapacitetima. Praktično cela interna funkcija firewall-a se izvršava u okviru njega, dok je specijalizovani hardver tu samo zadužen da ubrzava određene funkcije OS-a. Veće udubljivanje u NetDefend OS daleko prevazilazi okvire ovog teksta, a osnovno uputstvo za njega ima preko 500 strana, tako da ćemo se ovde pozabaviti samo nekima od njegovih interesantnijih mogućnosti. D-Link inače nudi interaktivni demo NetDefend OS Web interfejsa na ovoj adresi, pa ga možete i sami probati.

Upravljanje NetDefend OS-om

Za upravljanje firewall-om sa NetDefend OS-om postoje tri interfejsa: Web interfejs, CLI (Command Line Interface) i Secure Copy.

Web interfejs omogućava pristup svim podešavanjima firewall-a putem intuitivnog grafičkog okruženja kojem se može pristupiti iz bilo kog browser-a. Pošto je u svakoj situaciji naglasak na sigurnosti sistema, podrazumevani mod pristupa je putem sigurne HTTPS konekcije.

CLI pristup je moguć putem konzole povezane direktno na priključak firewall-a ili putem bezbednog SSH login-a. CLI podrazumeva mogućnost definisanja i korišćenja skripti za izvršavanje dužih nizova komandi koje se ponavljaju češće.

Secure Copy služi za pristup radi slanja ili preuzimanja fajlova direktno sa firewall-a. Secure Copy Protocol je opšte prihvaćen protokol za takve operacije, zasnovan na SSH-u, a za sve bitne softverske platforme postoje SCP klijenti. Kod definisanja prava pristupa firewall-u, može se koristiti njegov interni sistem, a takođe je moguće upotrebiti i RADIUS server za autentikaciju.

IP rutiranje

NetDefend OS pruža raznolike opcije rutiranja koje uključuju statičko rutiranje, dinamičko rutiranje definisano polisama i vremenskim planovima, kao i multicast rutiranje. Veoma korisna opcija je praćenje ruta i u slučaju otkaza neke od ruta moguće je podesiti automatsko aktiviranje failover mehanizama. Ovo je moguće zahvaljujući tome što DFL-860 poseduje dva WAN interfejsa.

Tipičan redundantni failover scenario

Pored ovoga, DFL-860 poseduje i Proxy ARP. ARP (Address Resolution Protocol) je protokol koji vezuje IP adresu sa MAC adresom. ARP Proxy omogućava da se ARP zahtev propusti kroz firewall i stigne do mrežnog interfejsa sa druge strane koji bi inače bio nedostupan.

Firewall polise

NetDefend OS radi po principu stateful analize paketa, pa propušta samo one koji su deo postojeće konekcije. Pokriveni su svi protokoli, uključujući TCP, UDP i ICMP. Administrator može detaljno da podesi polise u zavisnosti od izvora/odredišta, mrežnog interfejsa, protokola, porta, korisničkih privilegija, vremena…

Proces provere IP paket

VPN

Podržan je veliki broj Virtual Private Network rešenja. NetDefend OS podržava VPN-ove bazirane na IPsec, L2TP i PPTP istovremeno. Može se ponašati kao server i kao klijent za ave vrste VPN-a i primenjivati zasebne sigurnosne polise za svaki VPN tunel.

VPN tunel

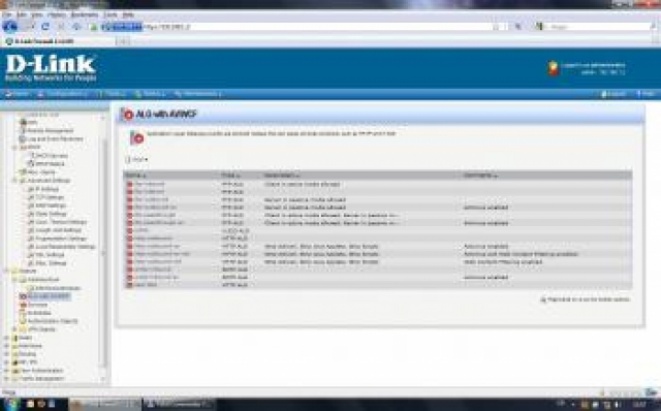

ALG filteri

Pored filtriranja paketa na nižem nivou, NetDefend firewall poseduje i Application Layer Gateway-e, koji omogućavaju filtriranje na višem OSI nivou. ALG objekat se ponaša kao posrednik prilikom pristupa Internet aplikacijama koje se ne nalaze u okviru zaštićene mreže. ALG pruža veću sigurnost od prostog filtriranja paketa zato što primenjuje određena pravila za svaki od protokola.

ALG procesiranje HTTP-a

NetDefend OS poseduje pravila za sledeće protokole: HTTP, FTP, TFTP, SMTP, POP3, SIP, H.323, TLS.

Anti-Virus skeniranje

U NetDefend OS je integrisana anti-virus funkcionalnost. Sav saobraćaj koji prolazi kroz firewall se može podvrgnuti detaljnoj proveri, a udaljeni sistemi sa kojih stižu virusi se mogu ubaciti na crne liste i blokirati. Anti-virus skeniranje se u NetdefendOS-u obavlja direktno na toku podataka bez zadržavanja paketa, pa ne dolazi ni do kakvog zastoja u mrežnom saobraćaju. Onog momenta kada se detektuje maliciozni kod, dalje preuzimanje fajla se zaustavlja. Sam proces skeniranja je implementiran uz pomoć D-Link-ove „SafeStream“ baze potpisa virusa. Tu bazu održava Kaspersky i detaljno je testirana da bi se eliminisali lažni pozitivni rezultati. Ažuriranje baze se vrši na dnevnom nivou i deo je D-Link anti-virus pretplate.

Detekcija upada i njihova prevencija

Sistem za detekciju i sprečavanje upada u mrežu (Intrusion Detection and Prevention – IDP) presreće maliciozne pokušaje napada na servere i njihove usluge. Za razliku od virusa koji poseduju kod koji se može prepoznati, u ovom slučaju su u pitanju regularni mrežni zahtevi, ali u slučaju kada neko pokušava napad javlja se sumnjivi model mrežnog saobraćaja koji firewall prepoznaje i blokira, na taj način sprećavajući dalji pokušaj upada ili blokiranje servisa. Odbrana od Denial of Service (DoS) napada je takođe deo sistema. IDP može podesiti administrator putem polisa, a baza oblika malicioznog mrežnog saobraćaja se takođe redovno ažurira.

Filtriranje Web sadržaja

Web saobraćaj je jedan od najvećih izvora potencijalnih sigurnosnih pretnji na Internetu. Kroz HTTP ALG, NetDefend OS pruža više mehanizama za filtriranje web sadržaja koji se smatraju neželjenim.

Active Content Handling se koristi da „očisti“ web stranu od sadržaja koje je administrator označio kao potencijalnu pretnju, kao što su ActiveX objekti i Java apleti.

Static Content Filtering je sistem za označavanje sajtova kao „dobrih“ i „loših“. Ovo je takođe poznato kao blacklisting i whitelisting.

Dynamic Content Filtering omogućava administratorima da automatski blokiraju pristup web sajtovima koji su sortirani u određenu klasu od strane automatskog sistema za klasifikaciju sajtova i čiju bazu podataka održava D-Link.

Dinamičko filtiranje sadržaja

Upravljanje mrežnim saobraćajem

NetDefendOS pruža veliki broj mogućnosti upravljanja protokom podataka kroz Traffic Shaping, Threshold Rules i Server Load Balancing.

Traffic Shaping se koristi u svrhe garantovanja kvaliteta neke mrežne usluge (Quality of Service – QoS) i potpuno je pod kontrolom administratora. Pravila za upravljanje protokom se mogu primeniti na bilo koji tip saobraćaja, uključujući i VPN tunele i u NetDefend OS-u su realizovana upotrebom „cevi“ koje su ograničene na određeni protok i vezane za pravila.

Ograničavanje pomoću lanca pravila

Threshold Rule je sistem sa pravilima koja definišu kada neka vrsta saobraćaja izlazi van normalnih granica. Primer je recimo virus koji se širi putem mreže i počne da otvara izuzetno veliki broj istovremenih konekcija ka eksternim IP adresama. U zavisnosti od podešenih pravila, primenjuje se odgovarajući odgovor na prekoračenje.

Server Load Balancing omogućava administratoru da rasporedi zahteve klijentskih aplikacija na više servera korišćenjem IP pravila. SLB povećava skalabilnost servera i omogućava pravljenje serverskih farmi koje mogu da opsluže mnogo više klijentskih zahteva nego što bi to jedan server sam ikada mogao.

Klijentski zahtevi se raspoređuju na više servera

Takođe, u slučaju otkaza nekog od servera, drugi mogu da preuzmu na sebe opsluživanje klijenata. Sistem je koristan i u slučaju održavanja softvera ili hardvera nekog servera, jer klijenti često neće ni primetiti njegovo odsustvo.

ZoneDefence

ZoneDefence je opcija koja postoji kod velikog broja D-Link switch-eva i omogućava NetDefend firewall-u da kontroliše lokalne switch-eve priključene na njega. Može se koristiti kao mera za sprečavanje računara u lokalnoj mreži koji je zaražen virusom da taj virus proširi i na druge računare. Okidač za blokiranje određenog računara je ili neko sumnjivo ponašanje koje je definisao administrator ili virus koji detektuje NetDefend anti-virus.

Zaključak

DFL-860 firewall je švajcarski nož u svetu kontrole Internet saobraćaja. Svaki ozbiljan administrator će vrlo rado prigrliti sve opcije koje on nudi. S druge strane, očigledno je da on nije namenjen običnim korisnicima i kućnim mrežama, tako da ga u takvim scenarijima ne treba ni uzimati u razmatranje. Hardverska obrada paketa prilikom detekcije napada, virusa i primene filtera garantuje odlične performanse i praktično nepostojeći zastoj dok podaci putuju ka korisnicima i od njih. Šteta je samo što LAN portovi nisu gigabitni i što firewall podržava samo IPv4, ali s obzirom da je u pitanju već nekoliko godina star uređaj, ne možemo mu to zameriti, a i u većini realnih scenarija to i neće biti nedostatak. Firewall ima svoja ograničenja po pitanju maksimalnog protoka koji može da stigne da obradi, ali to je prosto pitanje hardvera i za veće mreže postoje jači modeli u paleti D-Link proizvoda. Ako želite bezbednu lokalnu mrežu u vašoj organizaciji, svakako treba uzeti u razmatranje ovakvo rešenje.

Prednosti:

– Hardverska akceleracija filtriranja paketa

– Interfejs koji omogućava izuzetno detaljna podešavanja

– Anti-Virus i Intrusion Detection sistemi koji se stalno ažuriraju

– Aktivna saradnja sa drugim D-Link firewall-ovima i switch-evima u mreži

– Dva WAN interfejsa koji omogućavaju napredne traffic shaping i failover mehanizme

Mane:

– (Uslovno) samo 10/100 LAN

– (Uslovno) ne podržava IPv6 pakete

Uređaj na test ustupio D-Link.